CDR 기술 소개

CDR(Content Disarm & Reconstruction) 기술 개요

디지털 문서의 사용이 폭발적으로 증가하면서 보안 위협도 함께 늘어나고 있습니다.

특히 이메일 첨부 파일, 파일 공유 서비스, 클라우드 스토리지 등을 통한 악성 파일 유입은 주요한 공격 벡터로 떠오르고 있습니다.

이런 파일 기반 공격은 단순히 바이러스를 탐지하는 전통적인 방식만으로는 충분히 대응하기 어렵습니다.

이제는 문서의 구조 자체를 안전하게 복구하는 접근이 요구됩니다.

기존 방법의 한계

- 기존의 시그니처 기반 탐지 방식은 변종 악성코드, 제로데이 공격에 취약

- *시그니처 : 악성코드의 고유한 코드 패턴이나 특징을 식별하기 위한 식별자

- *제로데이 공격 : 보안 취약점이 발견되었을 때, 해당 취약점에 대한 대응책이 마련되기도 전에 이루어지는 공격

- 기존의 행위 기반 탐지는 샌드박스 우회 기술에 취약하며, 실행 전 위협 차단이 어려움

- *행위 기반 탐지 : 시스템의 동작을 분석하여 악성 활동 여부를 판단하는 방식

- *샌드박스 : 프로그램/코드가 보호된 영역에서 동작하여 시스템이 부정하게 조작되는 것을 막는 보안 형태

- 문서, 이미지, PDF 같은 비정형 데이터는 구조가 복잡하고 데이터 양이 방대하여 기존 보안 시스템에서 처리하기 어려움

🔍 기존 보안 기술과 비교

| 항목 | 안티바이러스 / 샌드박스 | CDR |

|---|---|---|

| 작동 원리 | 시그니처 / 행위 기반 탐지 | 제로 트러스트 기반 제거·재구성 |

| 제로데이 대응 | 탐지 실패 가능 | 실행 전 제거로 대응 |

| 처리 속도 | 느림 (행위 분석에서 여러 단계 필요) | 높음 (위험 요소만 정적으로 제거) |

| 시스템 부담 | 높음 (VM 실행, 행위 분석 등) | 낮음 (탐지 없이 위협 요소 제거) |

| 사용자 경험 | 원본 그대로 전달 | 매크로,스크립트 등 위협 기��능 제거 |

✅ 탐지 실패나 우회 기술에 영향 없음

✅ 항상 "깨끗한 결과물" 제공

CDR 이란?

CDR 기술은 백신처럼 파일을 단순히 격리하거나 삭제하는 것이 아니라,

파일 내부의 모든 활성 콘텐츠(예: 매크로, 스크립트, 링크 등)를 제거하고 안전한 형태로 재구성하는 방식입니다.

📌 CDR이란? 문서 파일 내 위협 요소를 제거(Disarm)한 후,

안전한 콘텐츠만 추출하여 문서를 재조합(Reconstruction) 하는 기술

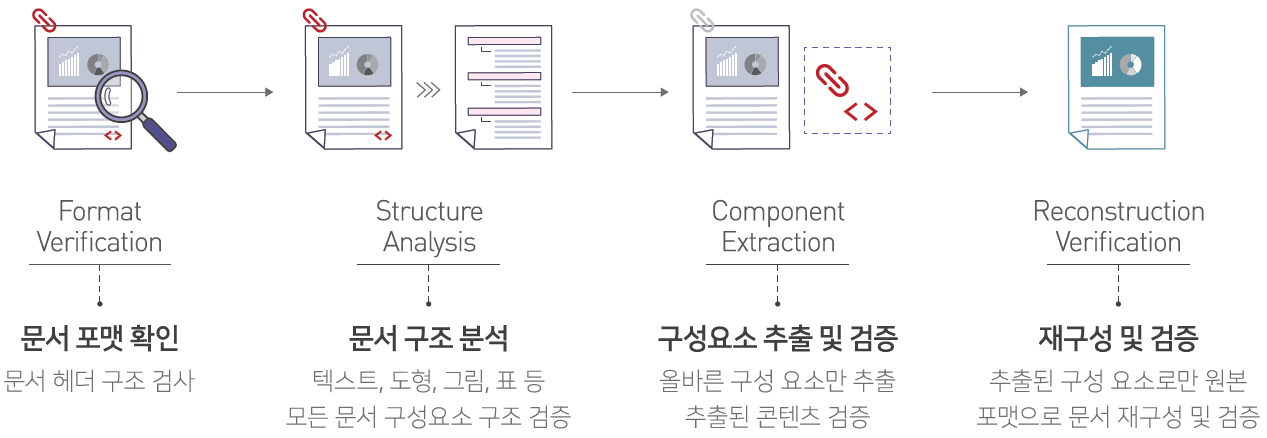

- 포맷 검증 및 구조 분석 → 파일 형식이 맞는지, 이상 요소는 없는지 확인

- 콘텐츠 추출 및 무해화 → 텍스트, 이미지 등만 남기고 매크로, 스크립트 등 제거

- 재구성 및 배포 → 원본과 유사한 포맷으로 안전하게 재작성

예시:

- Word: 매크로 제거 후 텍스트·표만 재조합

- PDF: JavaScript 제거, 이미지·텍스트만 유지

- 이미지: 숨은 코드 제거 후 새 이미지로 재생성

SHIELDEX CDR 기술의 주요 장점

- 제로트러스�트 기반의 선제적 보안

- 탐지 실패 자체를 원천 차단 : 악성 여부와 관계없이 모든 활성 콘텐츠(매크로, 스크립트, 링크 등)를 제거하여 위협 자체를 제거

- 시그니처, 행위 분석 불필요 : 알려지지 않은 위협(제로데이, 변종 악성코드 등)도 대응 가능

- 무해화된 안전 복제본 제공 : 보안 솔루션의 탐지율이나 업데이트 주기에 의존하지 않음

- 빠른 처리 속도 및 고성능

- 가상 머신, 샌드박스 실행 과정 없음 : 최초 정적 분석 후 재구성만 수행하므로 빠르고 시스템 부담 적음

- 클라우드 기반 서비스와도 쉽게 연동 : API 통신 제공으로 확장성 우수

- 사용자 경험(UX) 저하 없이 보안 유지

- 원본과 유사한 형태로 문서 재구성 : 폰트, 레이아웃, 서식 유지로 가독성 확보

- 텍스트·표·이미지 등 핵심 콘텐츠 유지 : 문서의 본래 정보 전달력은 그대로

- 보안 정책 자동화 및 운영 효율 향상

- 사전 정의된 정책에 따라 자동 처리 : 허용 포맷 지정, 기능 제거 수준 조정 가능

- 관리자 승인/예외처리 정책 병행 가능 : 업무 특성에 맞춰 유연한 운영

- 시그니처 DB 관리, 위협 피드 등 유지 비용 절감 : AV, 샌드박스 대비 장기 운영비용 낮음

- 다양한 시스템 연계 및 호환성

- 이메일, 웹, 망연계, 클라우드 등 다중 환경 지원

- Office, PDF, HWP, JTD, 이미지 등 다양한 포맷 처리